2017上半年信息安全工程师下午案例分析考试题库及答案(共11分)

阅读以下说明并在答题纸的相应栏中回答问题1至3。

【阐明】

安全目标的关键是实现安全的三大要素:机密性、完整性、可用性。一般信息类型的安全等级有如下表达:

{ (机密性,影响级别), (完整性,影响级别), (可用性,影响级别) }

在上面的表达式中,“影响程度”的取值可以是低(L)、中(M)、高(H)和不适用(NA)。

【问题1】.(6分)

请简单解释一下机密性、完整性和可用性的含义。

【问题2】(2分)“不适用”冲击等级通常适用于哪些安全系数?

【问题3】(3分)

如果一个普通人把其公开信息管理在个人网络服务器上,那么这些公开信息的安全等级是多少?

问题1 信息安全网络参考答案:点击查看2017年上半年信息安全工程师案例分析问题1的参考答案

2017上半年信息安全工程师下午案例分析考试2真题及答案(共6分)

阅读以下说明并在答题纸的相应栏中回答问题1和问题2。

【阐明】

Windows系统的用户管理配置中有多个安全设置,如图2-1所示。

【问题1】(3分) 密码和账户锁定安全选项属于下列哪种安全设置?

【问题2】(3分)

Windows 密码策略的安全策略之一是密码必须满足复杂度要求,如果启用了该策略,那么用户Administrator打算选择的下面六个密码中哪一个符合该策略?

123456 Admin123 Abcd321 管理员@ test123!123@host

第2题信息管理网络参考答案:点击查看2017年上半年信息安全工程师案例分析第二题参考答案

2017上半年信息安全工程师下午案例分析考试第3题及答案(共20分)

阅读以下说明并在答题纸的相应栏中回答问题1至7。

【阐明】

扫描技术是网络攻防的重要手段,在攻防两方面都具有重要意义。nmap是一个开源的网络扫描工具,可以检查网络系统中有哪些主机在运行、哪些服务是开启的。namp工具的命令选项:sS用于实现SYN扫描。该类扫描通过观察开放端口和关闭端口对探测包的响应来实现端口扫描。请根据图3-1回答下列问题。

【问题1】(2分)

本次扫描的目标主机的 IP 地址是什么?

【问题2】(2分)

SYN扫描使用的传输层协议名称是什么?

【问题3】(2分)

SYN 是什么意思?

【问题4】(4分)

目标主机开放了哪些端口?简单说明一下你判断的依据。

【问题5】(3分)

每次扫描是否都完成了完整的三次握手?这样做的目的是什么?

【问题6】(5分)

完成表3-1所示的防火墙过滤规则中的(1)—(5)项,即可达到阻止此类扫描流量进出网络,同时允许网络上的用户可以访问外部Web服务器的目的。

表 3-1 防火墙过滤规则表

【问题7】(2分)

简单解释一下为什么防火墙需要对出站和入站两个方向的数据包进行过滤。

问题3 信息安全网络参考答案:点击查看2017年上半年信息安全工程师案例分析问题3的参考答案

2017上半年信息安全工程师下午案例分析考试第4题及答案(共16分)

阅读以下说明并在答题纸的相应栏中回答问题1至5。

【阐明】

DES是一种分组密码,已知DES加密算法的S盒如表4-1所示。

【问题1】(4分)

请填写(1)—(4)中的空白,并将答案写在答题纸上相应的栏中,以完成S盒。

【问题2】(2分)

如果此 S 盒的输入是 110011,计算它的二进制输出。

【问题3】(6分)

DES加密的初始排列表如下:

替换的时候从左上角第一个元素开始,也就是说将输入铭文的第58个位置替换为输出的第1个位置,将输入明文的第50个位置替换为输出的第2个位置,以此类推。

DES加密时,先对输入的64位明文进行初始置换运算。

若置换后的输入明文M=0123456789ABCDEF(十六进制),请计算其输出(十六进制表示)。

【问题4】(2分)

如果有简化的DES版本,明文输入为8位,初始排列表IP如下:

IP:2 6 3 1 4 8 5 7

请给出其逆初始排列表。

【问题5】(2分)

DES加密算法存在一些弱点和不足,主要是密钥短、密钥弱。弱密钥的定义是什么?

问题4:信息安全网络参考答案:点击查看2017年上半年信息安全工程师案例分析问题4的参考答案

2017上半年信息安全工程师下午案例分析第5题及答案(共10分)

阅读以下说明并在答题纸的相应栏中回答问题1和问题2。

【阐明】

在公钥体制中,每个用户U都有自己的公钥PKu和私钥SKu。假设任意两个用户A和B进行如下通信:

A发送消息[EpKB(m),A]给B。

其中Ek(m)表示使用密钥K对消息m进行加密。

B收到之后,会自动返回消息[EPkA(m),B]给A,这样A就知道B确实收到了消息m。

【问题1】(4分)

用户C如何通过攻击手段获取用户A发送给用户B的消息m呢?

【问题2】(6分)

如果通讯格式变成:

A 向 B 发送消息:EPKB(ESKA(m),m,A)

B 向 A 发送消息:EpKA(EsKN (m),m,B)

此时安全性怎么样?请分析一下A、B此时是如何互相认证和传递消息的。

第5题:信息安全网络参考答案:点击查看2017年上半年信息安全工程师案例分析考试第5题参考答案

2017上半年信息安全工程师下午案例分析考试第6题及答案(共12分)

阅读以下说明并在答题纸的相应栏中回答问题1至4。

【阐明】

基于Windows 32位系统分析以下代码,并回答相关问题。

无效挑战(char * str)

字符温度[9]={0};

strncpy (温度, str, 8);

printf("温度=%s\n",温度);

如果(strcmp(temp“请!@”)==0){

printf("键:****");

int main(int argc,char *argv[])

字符缓冲区2[16]

int 检查=1;

字符缓冲区[8]

Strcpy(buf2,“给我钥匙!!”);

strcpy(buf, argv[1]);

如果(检查==65){

挑战(buf);

别的 {

printf("校验不为 65 (%d) \n 程序终止!!\n", check);

返回 0;

【问题1】(3分)

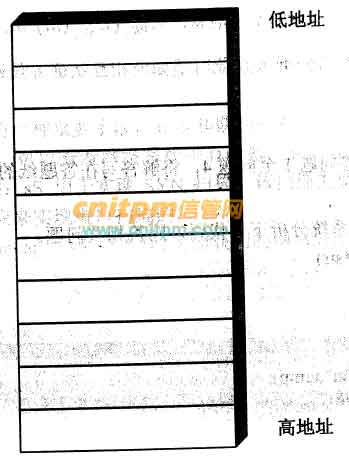

main函数中三个局部变量所在的内存区域叫什么?它的两个最基本操作是什么?

【问题2】(3分)

画出buf、check、buf2三个变量的内存布局图。

【问题3】(2分)

应该给程序提供什么样的命令行参数值(通过argv变量传递),使得程序执行流进入判断语句If(check=65)...进而调用challenge()函数。

【问题4】(4分)

上述代码中的漏洞名称是什么?针对此示例代码,请简单说明如何修正上述代码以修复此漏洞。

第6题:信息安全网络参考答案:点击此处查看第6题:2017年上半年信息安全工程师案例分析参考答案